Inhaltsverzeichnis

- Einleitung

- Einführung: Was ist eine Blockchain?

- Die Blockchain – Eine dezentrale, unmanipulierbare Datenbank

- Blockchain in einem Satz erklärt

- Wie funktioniert eine Blockchain?

- Digitale Signaturen

- Wie wird eine Transaktion in einen Block integriert?

- Was ist ein Konsensmechanismus ?

- Bestandteile einer Blockchain

- Das Blockchain-Trilemma

- Vorteile der Blockchain-Technologie

- Anwendungsbeispiele der Blockchain-Technologie

- Fazit: Die Bedeutung der Blockchain für die Zukunft

Einleitung

Blockchain – ein Begriff, der oft in Verbindung mit Bitcoin und anderen Kryptowährungen fällt, ist viel mehr als nur ein technisches Schlagwort. Doch was steckt wirklich hinter dieser Technologie, und warum gilt sie als revolutionär? In diesem Artikel erfährst du, was eine Blockchain ist, wie sie funktioniert und welche entscheidende Rolle sie in der heutigen digitalen Welt spielt.

Einführung: Was ist eine Blockchain?

Stell dir eine Blockchain als eine spezielle Art von Datenbank vor. Ähnlich wie bei einer herkömmlichen Datenbank werden Informationen gespeichert, jedoch mit einem entscheidenden Unterschied: Einmal gespeicherte Daten können weder gelöscht noch verändert werden. Es ist vergleichbar mit einem Notizbuch, in das man nur neue Einträge hinzufügen kann, ohne alte Einträge zu löschen oder zu ändern.

Du kannst dir eine Blockchain auch wie eine Reihe von versiegelten Boxen vorstellen. Jede Box enthält einzigartige Informationen, und sobald eine Box versiegelt ist, kann sie nicht mehr geöffnet oder geändert werden. Diese Boxen, sogenannte Blöcke, werden miteinander verbunden und bilden eine Kette. Jede neue Information, zum Beispiel in Form einer Bitcoin-Transaktion, wird in eine Box gelegt, versiegelt und dann an die Kette gehängt – daher der Name „Blockchain“

Einfach gesagt, ist die Blockchain eine dezentrale, unveränderbare und transparente Datenbank, die alle Transaktionen aufzeichnet. Sie ermöglicht es, dass Transaktionen direkt zwischen zwei Parteien (Peer-to-Peer) abgewickelt werden können, ohne dass dabei eine zentrale Autorität wie eine Bank eingreifen muss.

Was sind die Schlüsseleigenschaften einer Blockchain?

Eine Blockchain zeichnet sich durch mehrere Schlüsseleigenschaften aus:

- Dezentralisiert: Keine einzelne Partei kontrolliert die Blockchain. Sie wird von einem Netzwerk von Computern (Knoten) verwaltet, die gemeinsam alle Transaktionen prüfen und bestätigen.

- Irreversibel: Einmal in die Blockchain aufgenommene Daten können nicht mehr gelöscht oder verändert werden.

- Transparent: Jede Transaktion ist für alle Teilnehmer sichtbar, was Vertrauen schafft.

- Sicher: Dank der Kryptografie und des Konsensmechanismus ist die Blockchain extrem schwer zu manipulieren.

- Anonym: Transaktionen können pseudonym durchgeführt werden, sodass die Identität der Beteiligten nicht zwingend offengelegt wird.

Diese Eigenschaften machen die Blockchain zu einer Technologie, der die Nutzer vertrauen können.

Die Blockchain – Eine dezentrale, unmanipulierbare Datenbank

Eine Blockchain ist vergleichbar mit einer Datenbank, aber mit einem entscheidenden Unterschied: Anstatt dass die Daten an einem zentralen Ort gespeichert werden, sind sie über Tausende von Computern verteilt. Niemand besitzt diese Datenbank, es gibt keine Firma, keinen Staat, keine Einzelperson und auch sonst niemand, der die Blockchain von Bitcoin besitzt. Gleichzeitig gehört sie aber allen. Stell dir die Blockchain als eine ultra-sichere Excel-Tabelle vor, die jeder sehen und bearbeiten kann. Jeder kann also Daten in diese Tabelle eingeben, aber bevor die Tabelle die Daten speichert, muss die Mehrheit im Netzwerk zustimmen, dass die Informationen korrekt sind. Diese Zustimmung sorgt dafür, dass die Daten nicht manipuliert werden können, ohne dass es das Netzwerk bemerkt.

Be Your Own Bank: Freiheit und Verantwortung in der Key-Verwaltung

Mit der Blockchain hast du die Möglichkeit, deine eigene Bank zu sein (Be Your Own Bank). Das bedeutet, du hast volle Kontrolle über dein Geld und deine Daten, ohne auf einen zentralen Vermittler angewiesen zu sein. Diese Freiheit bringt jedoch Verantwortung mit sich, insbesondere bei der Verwaltung deiner Private Keys. Verlierst du deinen Private Key, gibt es keine zentrale Instanz, die dir hilft, dein Passwort zurückzusetzen oder dein Guthaben wiederherzustellen. Deine Coins sind in einem solchen Fall unwiederbringlich verloren. Doch gerade diese Strenge bietet unglaublichen Schutz: Niemand ausser dir kann auf dein Konto zugreifen, solange du deinen Private Key sicher verwahrst. Diese Balance zwischen Freiheit und Verantwortung – Sicherheit versus Risiko – ist eines der grundlegendsten Konzepte dezentraler Systeme wie Bitcoin. Die Sicherheit der Blockchain beruht genau auf diesem Prinzip.

Blockchain in einem Satz erklärt

Eine Blockchain ist eine vollständige und unveränderbare Transaktionshistorie – aller Transaktionen in einer dezentralen Gemeinschaft, der alle Teilnehmer zustimmen.

Wie funktioniert eine Blockchain?

Eine Blockchain basiert auf mehreren grundlegenden kryptografischen Technologien, die sicherstellen, dass das Netzwerk dezentral, sicher und manipulationssicher bleibt.

Zu den wichtigsten kryptografischen Technologien gehören Verschlüsselung (asymmetrische Key-Pairs), digitale Signaturen (Elliptic Curve), Hashing (z.B. SHA-256) und Konsensmechanismen (z.B. Proof of Work). Diese Verfahren gewährleisten, dass Transaktionen sicher verarbeitet, verifiziert und in die Blockchain integriert werden.

Im Folgenden beginnen wir mit dem Konzept der asymmetrischen Verschlüsselung und Key-Pairs, die die Grundlage für den Zugriff auf Vermögenswerte in einer Blockchain bilden.

Asymmetrische Verschlüsselung & Key-Pairs

In einer Blockchain wie Bitcoin wird ein sogenanntes Schlüssel-Paar-Konzept verwendet, das aus einem Public Key und einem Private Key besteht.

Der Public Key dient als Adresse, die öffentlich zugänglich ist, während der Private Key den Zugriff und die Kontrolle über die darin enthaltenen Vermögenswerte ermöglicht.

Die asymmetrische Verschlüsselung funktioniert, indem der öffentliche Schlüssel die Daten verschlüsselt, während nur der private Schlüssel diese Daten entschlüsseln kann. Diese Methode findet unter anderem Anwendung bei SSL/TLS-Zertifikaten, um sichere Verbindungen im Internet herzustellen (z.B. bei „https“-Webseiten).

Ebenso basiert die Sicherheit von Crypto-Wallets auf diesem Prinzip: Der öffentliche Schlüssel wird verwendet, um Bitcoin-Adressen zu generieren und Zahlungen zu empfangen, während der private Schlüssel benötigt wird, um Transaktionen zu autorisieren und Zugriff auf die Coins zu erhalten.

Bildliche Erklärung einer asymmetrischen Verschlüsselung

Stell dir vor, du hast zwei Schlösser: Eines, das jeder schliesen kann (öffentlicher Schlüssel), und eines, das nur du öffnen kannst (privater Schlüssel). Jeder kann eine Nachricht in den Briefkasten werfen und den Deckel mit dem öffentlichen Schloss verschliessen. Aber nur du hast den Schlüssel, um das Schloss zu öffnen und die Nachricht zu lesen.

Analogie zu Email & IBAN

Das Schlüssel-Paar-Konzept der Blockchain lässt sich mit der Eröffnung eines Bank- oder E-Mail-Kontos vergleichen. Bei einem Bankkonto erhältst du eine Kontonummer (vergleichbar mit einem Public Key), und bei einem E-Mail-Konto eine E-Mail-Adresse. Andere Personen können dir auf dein Konto Geld überweisen oder dir E-Mails senden, genau wie sie dir auf einer Blockchain Kryptowährungen zukommen lassen können.

Um den Zugriff auf dein Bankkonto oder E-Mail-Konto zu sichern, werden Sicherheitsmechanismen wie Passwörter oder Zwei-Faktor-Authentifizierung (2FA) eingesetzt. In der Blockchain-Welt übernimmt der Private Key diese Funktion. Er ist wie der Zugangscode zu deinem Bankkonto oder E-Mail-Konto und gibt dir allein die Kontrolle über die in der Blockchain gespeicherten Vermögenswerte, wie beispielsweise Bitcoin.

Digitale Signaturen

Nachdem wir uns nun die asymmetrische Verschlüsselung mit Key-Pairs angeschaut haben, kommen wir zum zweiten wichtigen Bestandteil der kryptografischen Technologien, die in Blockchains eingesetzt werden: digitale Signaturen.

Digitale Signaturen gewährleisten die Authentizität von Transaktionen und stellen sicher, dass nur der rechtmässige Besitzer einer Transaktion diese auch autorisieren kann. Jede Transaktion wird mit einer digitalen Signatur versehen, die auf kryptografischen Algorithmen basiert, um ihre Integrität zu schützen. Der entscheidende Vorteil digitaler Signaturen liegt darin, dass sie es ermöglichen, Transaktionen zu verifizieren, ohne sensible Daten wie den privaten Schlüssel offenzulegen.

Elliptic Curve Cryptography (ECC)

Eine der meistgenutzten Technologien zur Erstellung und Verifikation digitaler Signaturen in Blockchains ist die Elliptische-Kurven-Kryptografie (ECC). Diese Kryptografie-Technik nutzt die mathematischen Eigenschaften elliptischer Kurven, um sichere Schlüssel zu erzeugen und Signaturen zu erstellen.

Hinweis: ECC ist technisch sehr anspruchsvoll, daher halten wir die Erklärung hier bewusst einfach, um einen Überblick zu geben, ohne zu tief in die komplexen Details einzutauchen. Für technisch Interessierte werden wir in einem separaten Beitrag weiter ins Detail gehen.

ECC sorgt dafür, dass nur der Besitzer des privaten Schlüssels eine Transaktion signieren kann, und gleichzeitig ermöglicht sie es jedem im Netzwerk, die Gültigkeit dieser Signatur mit dem öffentlichen Schlüssel zu verifizieren, ohne den privaten Schlüssel zu benötigen.

Vergleich mit RSA: Eine ähnliche Verschlüsselungsmethode, RSA, wird häufig im Online-Banking verwendet, um Bankzahlungen und andere Transaktionen sicher zu signieren. Während RSA in vielen sicherheitskritischen Bereichen verbreitet ist, bietet ECC die gleiche Sicherheit mit kürzeren Schlüsseln und wird daher bevorzugt in Blockchains genutzt.

Bildliche Erklärung für digitale Signaturen mit ECC

Stell dir vor, du hast ein spezielles Schloss, das nur mit einem einzigartigen Schlüssel geöffnet werden kann – das ist deine digitale Signatur. Jeder im Netzwerk kann prüfen, dass der Schlüssel passt, ohne ihn jemals zu sehen. Dadurch wird sichergestellt, dass die Transaktion tatsächlich von dir stammt, ohne dass dein privater Schlüssel offengelegt wird.

Wie wird eine Transaktion in einen Block integriert?

Nachdem wir nun die grundlegenden kryptografischen Technologien wie die asymmetrische Verschlüsselung mit Key-Pairs und digitale Signaturen behandelt haben, schauen wir uns an, wie eine einzelne Transaktion in die Blockchain integriert wird.

Wenn eine neue Transaktion innerhalb einer Blockchain stattfindet – zum Beispiel wenn jemand Bitcoin versendet – wird dieser Vorgang zunächst von sogenannten Minern auf Manipulation, Fälschung und andere Ungereimtheiten überprüft. Die Miner prüfen dabei vor allem, ob der Sender tatsächlich über die gewünschte Anzahl an Bitcoins verfügt und ob er der rechtmässige Besitzer ist, indem er die Transaktion mit einem gültigen Private-Key signiert hat.

Gleiches tut übrigens deine Bank, wenn du jemanden Geld schicken möchtest. Sie überprüft, ob du tatsächlich über diesen Betrag verfügst und ob du dich rechtmässig mit deinen Zugangscodes in dein Online-Banking-Tool eingeloggt hast, um dann eine Transaktion digital zu signieren.

Sobald die Miner die Transaktion als gültig eingestuft haben, wird sie redundant, also mehrfach auf Tausenden von Computern weltweit gespeichert und kann, wie bereits erklärt, nie mehr rückwirkend verändert werden.

Dieser Datensatz – am Beispiel einer Transaktion – wird dann in einen sogenannten Block integriert, der im Fall von Bitcoin etwa 2.500 Transaktionen pro Block umfasst. Dieser Block wird schliesslich an den letzten Block einer bestehenden Kette von Blöcken hinzugefügt.

Hashing und die Sicherheit der Blockchain

Nachdem wir nun verstehen, wie eine Transaktion in einen Block aufgenommen wird, kommen wir zur dritten wichtigen kryptografischen Technologie: Hashing.

Hashing ist entscheidend für die Sicherheit und Integrität der Blockchain, da es dafür sorgt, dass Transaktionen unveränderbar und vor Manipulation geschützt bleiben.

SHA-256, eine der am häufigsten verwendeten Hash-Funktionen, ist ein Algorithmus, der eine feste 256-Bit-Zeichenfolge (64 Zeichen) aus beliebigen Daten generiert. Diese Funktion spielt eine entscheidende Rolle in der Sicherheit von Blockchains, insbesondere bei Bitcoin.

Wie wir ja bereits gehört haben, beinhaltet ein Bitcoin-Block in der Regel etwa 2.500 Transaktionen. Jede dieser Transaktionen speichert wichtige Informationen wie den Sender, den Empfänger, den Betrag und den Zeitstempel – was jede Transaktion einzigartig macht.

An dieser Stelle kommt Hashing ins Spiel, ein wesentlicher Bestandteil der Kryptografie, bei dem Daten durch Hashing-Prozesse in eine feste Zeichenfolge umgewandelt werden. Dabei handelt es sich nicht um eine Verschlüsselung, sondern um eine Methode, um sicherzustellen, dass die Daten nicht manipuliert wurden. Diese Technologie bildet eine der Grundlagen für die Sicherheit von Kryptowährungen.

Wie funktioniert Hashing?

Hashing ist eine grundlegende Computertechnologie, die seit vielen Jahren in verschiedenen Bereichen der Informatik eingesetzt wird. Im Kontext von Bitcoin und seiner Blockchain bedeutet Hashing, dass alle Informationen einer Transaktion – wie z. B. Sender, Empfänger, Betrag und Zeitstempel – in einen einzigartigen Hash umgewandelt werden. Dieser Hash ist wie ein digitaler Fingerabdruck, bestehend aus einer Kombination von Zahlen und Buchstaben, die speziell für jede Transaktion erstellt wird. Selbst die kleinste Änderung, wie das Verschieben des Zeitstempels um nur eine Sekunde, würde diesen Fingerabdruck komplett verändern.

Ein Beispiel dazu: Wenn man die Eingabe „Bitcoin 2024“ hasht, ergibt dies folgende Zeichenfolge: 9f6f57c5a5da5b7b7586d637fca9b5e58001e28ef4752123b13c87bd12d2ea90. Die Hashfunktion verarbeitet dabei jede einzelne Eingabe, bestehend aus Buchstaben, Leerzeichen und Zahlen, und erzeugt einen einzigartigen Hash-Wert, der genau diese Eingabe repräsentiert.

Eine minimale Änderung, wie das Hinzufügen oder Weglassen eines Zeichens – zum Beispiel mit dem Zusatz eines Ausrufezeichen „Bitcoin 2024!“ – führt zu einem völlig anderen Hash-Wert: 5a9316b41cebc5b824dbc8ee686190295be5f3d313ecfa2fc22cde8bd6c2a2b4.

Auch die Eingabe „Bitcoin2024“ ohne Leerzeichen führt zu einem völlig neuen Hash-Wert: da8ffd96e155783b85cb6c184e8c6266d921fe16d204203e20dc6781321ae5ad.

Dieses Beispiel zeigt, wie sensibel Hashfunktionen auf selbst kleinste Änderungen reagieren und wie sie dadurch die Sicherheit und Integrität der Blockchain gewährleisten.

Blockchain & Hash-Simulator

Um das Konzept des Hashings in einer Blockchain besser zu verstehen, kannst du einen Blockchain-Simulator nutzen. Dieser Simulator zeigt dir auf einfache Weise, wie Hashing funktioniert und was passiert, wenn sich nur eine minimale Änderung in einer Transaktion ergibt, wie im Beispiel „Bitcoin 2024“. Jede kleine Änderung beeinflusst sofort den gesamten Block und die verknüpften Blöcke, was Manipulationen praktisch unmöglich macht.

Sicherheit durch Hashing und der Merkle Tree

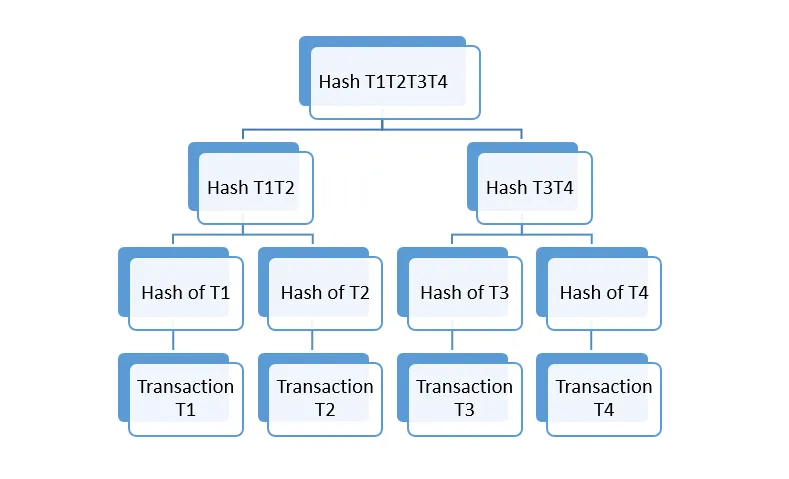

Nachdem wir nun verstehen, wie eine Hashing-Funktion grundsätzlich funktioniert, werfen wir einen Blick darauf, wie dieser Prozess in der Blockchain angewendet wird. In der Blockchain wird nicht nur jede einzelne Transaktion gehasht, sondern auch die Gesamtheit aller Transaktions-Hashes wird in einer speziellen Struktur, dem sogenannten Merkle Tree, zusammengefasst.

Dieser Baum strukturiert und sichert alle Transaktionen in einem Block, indem er sie miteinander verbindet und schliesslich zu einem einzigen, endgültigen Hashwert – dem Merkle Root – kombiniert. Dieser Merkle Root wird schliesslich im Blockheader gespeichert und spielt eine entscheidende Rolle für die Integrität der Blockchain.

Nachfolgende Abbildung zeigt den Merkle Tree.

Merkle Tree und Block-Hash: Wie Hashes in der Blockchain kombiniert werden

Nachdem wir die Struktur des Merkle Trees verstanden haben, schauen wir uns nun an, wie diese Hashes in der Bitcoin-Blockchain weiterverarbeitet werden. Der Merkle Tree stellt sicher, dass alle Transaktionen eines Blocks effizient verifiziert und in einem finalen Hash verdichtet werden. Dieser finale Hash, auch als Block-Hash bekannt, dient als unveränderlicher Fingerabdruck des gesamten Blocks und spielt eine entscheidende Rolle für die Sicherheit und Integrität der Bitcoin-Blockchain.

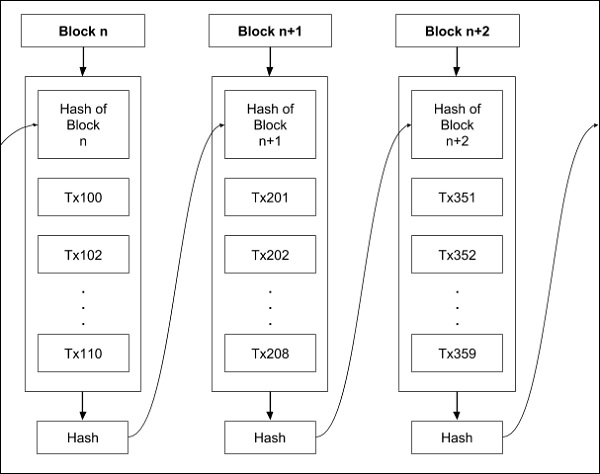

Wie wir bereits wissen, umfasst ein Bitcoin-Block in der Regel etwa 2.500 Transaktionen. Am Ende, wenn alle Transaktionen eines Blocks ihre individuellen Hashes erhalten haben, werden diese Hashes durch den Merkle Tree kombiniert, sodass ein finaler Hash entsteht. Dieser finale Block-Hash wird zusätzlich mit dem Hash des vorherigen Blocks verknüpft, wodurch ein fortlaufendes, unveränderliches Register entsteht. Dieser Block-Hash ist einzigartig und stellt den „Fingerabdruck“ des gesamten Blocks dar.

Manipulationssicherheit: Wie die Blockchain gegen Änderungen geschützt ist

Sollte nun jemand versuchen, rückwirkend eine einzelne Transaktion in einem Block zu manipulieren, würde sich sofort der Hash dieser Transaktion ändern. Da alle Transaktions-Hashes zu einem Block-Hash zusammengeführt werden, würde sich damit auch der Hash des gesamten Blocks verändern.

Noch entscheidender ist, dass jeder Block durch seinen einzigartigen Block-Hash mit dem nächsten Block verknüpft ist. Eine Änderung in einem einzelnen Block würde also die gesamte nachfolgende Blockchain betreffen. Da die Bitcoin-Blockchain auf Tausenden von Computern weltweit synchron gespeichert wird, würde jede Manipulation sofort auffallen. Das macht die Blockchain so extrem sicher, da jede Manipulation die Integrität der gesamten Kette gefährdet und sofort entdeckt werden kann.

Dieser neue Block-Hash wird dann in den nächsten Block integriert, wodurch die berühmte „Blockchain“ entsteht – eine fortlaufende, unveränderliche Kette von Blöcken, die jede Transaktion seit Beginn der Bitcoin-Blockchain speichert.

Um den Ablauf des Hashing-Prozesses und die Verkettung der Blöcke besser zu verstehen, werfen wir einen Blick auf die folgende Abbildung. Sie zeigt, wie jeder Block in der Blockchain einen Hash des vorherigen Blocks enthält, wodurch die Kette untrennbar miteinander verbunden ist. Jede Änderung an einem Block würde den Hash verändern und so das gesamte Netzwerk alarmieren, was die Manipulation von Daten praktisch unmöglich macht.

Die extreme Sicherheit von Bitcoin

Die Sicherheit von Bitcoin beruht maßgeblich auf der zugrunde liegenden Kryptografie, insbesondere auf dem SHA-256-Hash-Algorithmus und der Elliptische-Kurven-Kryptografie (ECC). Diese Technologien arbeiten zusammen, um die Integrität und den Schutz von Transaktionen sowie Bitcoin-Adressen sicherzustellen. Dadurch wird es fast unmöglich, das Bitcoin-Netzwerk oder einzelne Wallets zu hacken.

Um zu verstehen, wie sicher Bitcoin wirklich ist, kann man sich vorstellen, was nötig wäre, um es zu hacken. Ein Angreifer müsste den privaten Schlüssel einer Bitcoin-Adresse herausfinden, um Zugriff auf die darin enthaltenen Bitcoins zu erhalten. Doch dieser Schlüssel ist so komplex, dass er praktisch unmöglich zu erraten ist.

Ein 256-Bit-Schlüssel, wie er bei Bitcoin verwendet wird, hat 2^256 mögliche Kombinationen. Das entspricht etwa 115.792.089.237.316.195.423.570.985.008.687.907.853.269.984.665.640.564.039.457.584.007.913. 129.639.936 Kombinationen (das sind 78 Stellen!). Es gibt mehr Kombinationen, als es Atome im bekannten Universum gibt.

Selbst mit den leistungsstärksten Computern, die heute existieren, würde es länger dauern, diesen Schlüssel zu erraten, als das Universum bisher existiert – Billionen von Jahren. Darüber hinaus schützt das dezentrale Netzwerk von Bitcoin zusätzlich vor Angriffen. Selbst wenn jemand die Rechenleistung hätte, um theoretisch einen Brute-Force-Angriff durchzuführen, müsste er gleichzeitig auch noch das gesamte Netzwerk kontrollieren, um eine Transaktion zu manipulieren.

Um Bitcoin zu hacken, bräuchte man also eine Rechenleistung, die weit über das hinausgeht, was heute möglich ist – und selbst dann wäre es extrem unwahrscheinlich, erfolgreich zu sein. Diese enorme Sicherheit macht Bitcoin so attraktiv für Nutzer, die ihre digitalen Vermögenswerte vor Diebstahl und Manipulation schützen wollen.

Was ist ein Konsensmechanismus?

Nun widmen wir uns der vierten und letzten kryptografischen Technologie, die eine zentrale Rolle in der Funktionsweise von Blockchains spielt und oft umstritten diskutiert wird: dem Konsensmechanismus. Dieser Mechanismus stellt sicher, dass alle Teilnehmer im Netzwerk sich auf den Inhalt der Blockchain einigen und die Integrität der Daten gewahrt bleibt.

Ein Konsensmechanismus ist das Verfahren, das sicherstellt, dass alle Teilnehmer eines dezentralen Netzwerks, wie einer Blockchain, sich einig sind, welche Transaktionen gültig sind und zur Blockchain hinzugefügt werden können. Da es keine zentrale Instanz gibt, die die Kontrolle hat, müssen die Teilnehmer (Knoten im Netzwerk) gemeinsam darüber entscheiden, welche Transaktionen bestätigt und welche abgelehnt werden.

Dies verhindert, dass jemand das System manipuliert, z.B. durch Double Spending, also das doppelte Ausgeben desselben Betrags, bzw. Coins.

Es gibt verschiedene Arten von Konsensmechanismen, die von unterschiedlichen Blockchains verwendet werden. Nachfolgend sind die drei am häufigsten genutzten:

1. Proof of Work (PoW)

Proof of Work (PoW) ist der älteste und bekannteste Konsensmechanismus, der beispielsweise bei Bitcoin verwendet wird. Um neue Transaktionen zu validieren, treten sogenannte Miner in einen Wettbewerb, indem sie komplexe mathematische Aufgaben lösen. Der Miner, der die Aufgabe zuerst erfolgreich löst, darf den nächsten Block zur Blockchain hinzufügen und wird dafür belohnt – derzeit mit 3.125 Bitcoin plus den Transaktionsgebühren innerhalb dieses Blocks.

Ein Vorteil von PoW ist seine hohe Sicherheit, da es für Angreifer extrem kostspielig wäre, das Netzwerk zu manipulieren. Die Notwendigkeit, enorme Rechenleistung bereitzustellen, schafft eine Art natürliche Barriere gegen böswillige Angriffe.

Zudem fördert PoW stark die Dezentralisierung, da Miner aus verschiedenen Regionen und mit unterschiedlichen Ressourcen teilnehmen können. Dadurch wird die Macht im Netzwerk auf viele Schultern verteilt.

Ein Nachteil von PoW ist jedoch der hohe Energieverbrauch, da immense Rechenleistung erforderlich ist, um die mathematischen Probleme zu lösen.

Detaillierte Erklärungen zu Proof of Work findest du in unserem Artikel Was ist Proof of Work?.

2. Proof of Stake (PoS)

Proof of Stake (PoS) ist ein Konsensmechanismus, der beispielsweise bei Ethereum verwendet wird. Im Gegensatz zu Proof of Work konkurrieren die Teilnehmer hier nicht über Rechenleistung, sondern über den Besitz von Kryptowährungen, auch als Stake bezeichnet. Je mehr Coins jemand besitzt, desto höher ist die Wahrscheinlichkeit, dass er ausgewählt wird, um den nächsten Block zu validieren.

Ein grosser Vorteil von PoS ist, dass auch normale Retail-Investoren, wie du und ich, teilnehmen können. Dafür benötigen wir keine spezielle Hardware wie ASIC-Miner, sondern können mit speziellen Wallets wie zum Beispiel Ledger Live eine Vielzahl von Kryptowährungen wie Ethereum, Cardano, Solana, Near und vielen weiteren direkt selbst staken. Wenn wir unsere Coins an einen Validator delegieren, erhalten wir als Belohnung Staking-Yields, weil wir bereit sind, für eine gewisse Zeit auf unsere Coins zu verzichten. Diese Belohnung besteht aus neu generierten Coins und Transaktionsgebühren und bewegt sich im Bereich von 5-8 % pro Jahr. Oft wird dies mit Aktien-Dividenden verglichen.

Zusätzlich ist PoS deutlich energieeffizienter als PoW, da weniger Rechenleistung benötigt wird, was die Umweltbelastung reduziert. Zudem ermöglicht PoS schnellere Transaktionsverarbeitungen.

Ein grosser Nachteil von PoS ist, dass er potenziell zu einer Zentralisierung führen kann. Wenn eine kleine Gruppe von Investoren eine große Menge an Coins hält, könnte sie überproportionalen Einfluss auf das Netzwerk gewinnen und die Entscheidungsfindung dominieren.

Mehr Informationen findest du in unserem Artikel Was ist Proof of Stake?.

3. Delegated Proof of Stake (DPoS)

Delegated Proof of Stake (DPoS) ist eine erweiterte Version von Proof of Stake, die beispielsweise bei EOS verwendet wird. In diesem Konsensmechanismus wählen die Teilnehmer des Netzwerks eine kleine Gruppe von „Delegierten“ aus, die für die Validierung von Transaktionen und die Erstellung neuer Blöcke verantwortlich sind.

Diese Delegierten handeln im Namen der gesamten Gemeinschaft, was die Effizienz des Prozesses erhöht, da nur eine begrenzte Anzahl von Teilnehmern aktiv am Konsensprozess beteiligt ist. Dies ermöglicht schnellere Transaktionszeiten und eine bessere Skalierbarkeit, da weniger Knoten in den Validierungsprozess eingebunden sind.

Ein Vorteil von DPoS ist die Möglichkeit für die Gemeinschaft, Einfluss auf die Auswahl der Delegierten zu nehmen. Die Teilnehmer können ihre Stimmen an Delegierte vergeben und diese regelmäßig wählen oder abwählen, was eine gewisse Verantwortlichkeit und Transparenz schafft.

Ein Nachteil von DPoS ist jedoch, dass die Konzentration auf eine kleine Gruppe von Delegierten potenziell zu einer Zentralisierung führen kann, wenn bestimmte Delegierte überproportional viele Stimmen oder Unterstützung erhalten. Dies könnte die Dezentralität des Netzwerks beeinträchtigen.

Details findest du im Artikel Was ist Delegated Proof of Stake?.

Der Konsens und die Verbindung zum Genesis-Block

Nachdem wir die verschiedenen Konsensmechanismen betrachtet haben, ist es wichtig zu verstehen, wie diese Mechanismen die Integrität der Blockchain gewährleisten. Ein entscheidender Aspekt, durch den die Netzwerk-Knoten den Konsens aufrechterhalten, ist die Überprüfung, ob ein Block, den sie erhalten, sich rückwärts durch die Kette verfolgen lässt, bis er schließlich mit dem Genesis-Block verbunden ist.

Da jeder Block einen Hash des vorhergehenden Blocks referenziert, sollte es eine klare, ununterbrochene Verbindung bis zum neuesten Block geben. Diese Mechanik sichert die Integrität der Blockchain und stellt sicher, dass alle Knoten auf die gleiche Historie zugreifen.

Bestandteile einer Blockchain

Um zu verstehen, wie eine Blockchain funktioniert, ist es wichtig, die verschiedenen Bausteine zu betrachten, die zusammenarbeiten, um ein sicheres und dezentrales Netzwerk zu schaffen. Jetzt, wo wir die zentralen Komponenten der Blockchain kennen, schauen wir uns diese noch einmal kurz an:

Blöcke: Jeder Block enthält eine Liste von Transaktionen, die wie versiegelte Boxen einzigartige Informationen speichern. Sobald ein Block voll ist, wird er mit einem Hashwert versehen und an die Blockchain angehängt.

Transaktionen: Dies sind die Informationen, die in den Blöcken gespeichert werden, wie z.B. wer wem, wann und wie viel Geld (Bitcoin) geschickt hat. Jede Transaktion wird durch den Konsensmechanismus des Netzwerks validiert.

Hashes: Ein Hash ist wie ein digitaler Fingerabdruck, der jeden Block eindeutig kennzeichnet. Der Hash-Wert verändert sich sofort, wenn auch nur eine kleine Änderung vorgenommen wird, was die Authentizität der Transaktionen sicherstellt.

Knoten (Nodes): Knoten sind die Teilnehmer des Netzwerks, die Transaktionen validieren und eine Kopie der Blockchain speichern. Je mehr Knoten es gibt, desto sicherer ist das Netzwerk, da Manipulationen erschwert werden.

Konsensmechanismus: Dieser Mechanismus sorgt dafür, dass sich alle Knoten im Netzwerk auf den Inhalt der Blockchain einigen. Dies kann durch verschiedene Methoden wie Proof of Work (PoW) oder Proof of Stake (PoS) geschehen.

Diese Komponenten arbeiten zusammen, um die Integrität und Sicherheit der Blockchain zu gewährleisten.

Das Blockchain-Trilemma

Eine der grössten Herausforderungen der Blockchain-Technologie ist das Trilemma. Es beschreibt den Zielkonflikt zwischen drei essenziellen Aspekten, die schwer gleichzeitig zu maximieren sind: Dezentralisierung, Sicherheit und Skalierbarkeit. Jedes dieser Elemente spielt eine Schlüsselrolle im Aufbau einer effektiven Blockchain, aber der Versuch, alle drei gleichwertig zu optimieren, führt oft zu Kompromissen.

1. Dezentralisierung

Dezentralisierung bedeutet, dass kein zentrales Organ die Kontrolle über das Netzwerk hat. Stattdessen wird die Blockchain von vielen unabhängigen Teilnehmern (Knoten) betrieben, die alle eine Kopie der Blockchain haben und Transaktionen validieren. Dies fördert die Sicherheit und Unabhängigkeit des Netzwerks, birgt aber Herausforderungen, insbesondere wenn es um Skalierbarkeit geht.

In einem dezentralisierten Netzwerk wie Bitcoin wird die Macht unter vielen verteilt, was Manipulationen erschwert. Gleichzeitig kann jedoch die Geschwindigkeit des Netzwerks leiden, da alle Knoten am Konsensprozess teilnehmen müssen. Mehr dazu erfährst du in unserem Artikel Dezentralisierung vs. Zentralisierung.

2. Sicherheit

Sicherheit ist eines der Hauptmerkmale einer Blockchain. Ein sicheres Netzwerk stellt sicher, dass Transaktionen unveränderbar sind und Manipulationen sofort auffallen. Kryptografische Verfahren wie Hashing und der Konsensmechanismus sorgen dafür, dass es nahezu unmöglich ist, die Blockchain nachträglich zu manipulieren. Ein hohes Mass an Dezentralisierung unterstützt die Sicherheit, da es schwerer ist, das Netzwerk zu kompromittieren, wenn es auf viele unabhängige Knoten verteilt ist.

Sicherheit geht jedoch oft zu Lasten der Skalierbarkeit. Um die Sicherheit zu gewährleisten, kann der Konsensprozess verlangsamt werden, da jede Transaktion umfassend überprüft wird.

Wenn du mehr über Sicherheitsaspekte in der Blockchain erfahren möchtest, kannst du dich in folgenden Artikeln vertiefen:

3. Skalierbarkeit

Skalierbarkeit bezieht sich auf die Fähigkeit der Blockchain, eine große Anzahl von Transaktionen in kurzer Zeit zu verarbeiten. Während Dezentralisierung und Sicherheit oft im Fokus stehen, leidet häufig die Skalierbarkeit, da der Konsensprozess viel Zeit in Anspruch nimmt, um die Integrität des Netzwerks zu gewährleisten.

Zum Vergleich: Kreditkartenanbieter wie Visa oder MasterCard können problemlos Tausende von Transaktionen pro Sekunde abwickeln. Diese werden zentral über Banken verarbeitet, was Effizienz und Schnelligkeit fördert – allerdings auf Kosten der Dezentralisierung. In der klassischen Finanzwelt sind Skalierbarkeit und Geschwindigkeit gegeben, aber das bedeutet auch Abhängigkeit von zentralen Instanzen, die volle Kontrolle über die Transaktionen haben.

Im Gegensatz dazu sind Bitcoin und Ethereum dezentralisiert, was bedeutet, dass keine zentrale Autorität über die Transaktionen entscheidet. Allerdings können beide Netzwerke nur eine begrenzte Anzahl von Transaktionen pro Sekunde verarbeiten: Bitcoin liegt bei etwa 7, Ethereum bei etwa 30.

Um dieses Problem zu lösen, wurden Second-Layer-Technologien entwickelt. Das Lightning Network bei Bitcoin beispielsweise verarbeitet Transaktionen außerhalb der Haupt-Blockchain und schreibt nur das Endergebnis auf die Blockchain. So können Millionen von Transaktionen schnell durchgeführt werden, ohne die Haupt-Blockchain zu belasten. Bei Ethereum gibt es ähnliche Ansätze wie Rollups.

Viele Blockchain-Projekte arbeiten an weiteren Lösungen, um die Skalierbarkeit zu verbessern, ohne Kompromisse bei Sicherheit und Dezentralisierung einzugehen. Mehr dazu erfährst du in unserem Artikel Ultimate Guide über Blockchain-Skalierung von Layer 1 bis Layer 3.

Fazit: Die Herausforderung des Blockchain-Trilemmas

Jede einzelne Blockchain, ob Bitcoin, Ethereum, Cardano oder Solana, steht vor der gleichen Herausforderung: das Blockchain-Trilemma zu lösen. Jedes dieser Netzwerke muss entscheiden, wo es seine Prioritäten setzt – Dezentralisierung, Sicherheit oder Skalierbarkeit – und welche Kompromisse es dabei eingeht. Diese Entscheidungen beeinflussen massgeblich die Funktionsweise und den Erfolg der jeweiligen Blockchain.

Um diese Herausforderungen zu meistern, setzen viele Projekte auf unterschiedliche Technologien. Dazu gehören unter anderem eben Second-Layer-Lösungen wie das Lightning Network bei Bitcoin oder Rollups bei Ethereum. Diese Technologien ermöglichen es, Skalierbarkeitsprobleme zu lösen, ohne die Sicherheit oder Dezentralisierung zu gefährden. Dennoch bleibt das Trilemma eine zentrale Herausforderung, die jede Blockchain auf ihre Weise zu bewältigen versucht. Der technologische Fortschritt in diesem Bereich wird bestimmen, wie sich die verschiedenen Netzwerke in Zukunft entwickeln und welche Rolle sie im globalen Blockchain-Ökosystem spielen werden.

Vertrauen durch Blockchain: Die Trust-Machine

Eine der Hauptgründe, warum Blockchains eingesetzt werden, ist die Lösung des Vertrauensproblems. In traditionellen Geschäftsbeziehungen müssen zwei Parteien, die sich nicht kennen, oft einen Mittelsmann wie eine Bank, einen Notar oder einen Anwalt einschalten, um sicherzustellen, dass eine Transaktion sicher und vertrauenswürdig abläuft. Eine Blockchain ermöglicht es jedoch, dass zwei Parteien direkt und ohne Mittelsmann miteinander Geschäfte machen können. Der offene Code und die Transparenz der Blockchain sorgen dafür, dass keine der beiden Parteien den anderen kennen oder vertrauen muss. Der Code und die Blockchain selbst übernehmen diese Vertrauensfunktion, weshalb Blockchains oft auch als „Trust-Machine“ (Vertrauens-Maschine) bezeichnet werden.

Dank der Blockchain-Technologie wird Vertrauen nicht mehr von zentralen Institutionen verwaltet, sondern auf die Gemeinschaft der Netzwerkteilnehmer übertragen. Jede Transaktion ist transparent und unveränderbar, was bedeutet, dass Betrug oder Manipulationen sofort auffallen würden. Die Blockchain stellt sicher, dass alle Teilnehmer sich auf die Richtigkeit der Daten verlassen können, da diese durch den Konsensmechanismus überprüft werden.

In Geschäftsbeziehungen reduziert dies nicht nur die Abhängigkeit von Mittelsmännern, sondern auch die Kosten und den Zeitaufwand. Durch den Wegfall von Zwischeninstanzen können Transaktionen schneller und effizienter durchgeführt werden, während gleichzeitig die Sicherheit erhöht wird. Dieser Vertrauensrahmen ist besonders in Bereichen wie dem Finanzwesen, dem Supply Chain Management und bei digitalen Verträgen von unschätzbarem Wert.

Weitere Informationen über die Bedeutung von Vertrauen in der digitalen Welt und den Unterschied zwischen Open Source und Closed Source Software findest du in unserem Artikel Open Source vs. Closed Source Software.

Vorteile der Blockchain-Technologie

1. Erhöhte Sicherheit

Blockchain bietet eine besonders hohe Sicherheit bei der Speicherung von Daten. Jede Transaktion in der Blockchain wird verschlüsselt und mit einem eindeutigen digitalen Fingerabdruck versehen, was Manipulationen nahezu unmöglich macht. Da die Daten nicht zentral, sondern verteilt gespeichert werden, sind sie vor Hackerangriffen besser geschützt. Personenbezogene Daten können anonymisiert und durch Berechtigungskontrollen gesichert werden.

2. Grössere Transparenz

In traditionellen Systemen pflegt jede Organisation ihre eigene Datenbank, was zu Inkonsistenzen führen kann. Mit Blockchain hingegen wird jede Transaktion in einem öffentlichen, verteilten Register aufgezeichnet. Alle Netzwerkteilnehmer haben die Möglichkeit, dieselben Informationen gleichzeitig zu sehen, wodurch Transparenz gewährleistet wird und das Risiko von Betrug erheblich sinkt.

3. Sofortige Rückverfolgbarkeit

Eine Blockchain erstellt einen Prüfpfad, der die Herkunft eines Assets bei jedem Schritt dokumentiert. Dies ist besonders nützlich, um Fälschungen zu verhindern und die ethische Herkunft von Produkten nachzuweisen. Unternehmen können diese Rückverfolgbarkeitsdaten direkt mit ihren Kunden teilen und so Vertrauen schaffen.

4. Höhere Effizienz und Geschwindigkeit

Papierbasierte Prozesse sind oft langsam und fehleranfällig. Mit Blockchain können diese Prozesse digitalisiert und beschleunigt werden. Transaktionen werden schneller abgewickelt, da die Notwendigkeit entfällt, verschiedene Datenbanken abzugleichen oder auf die Freigabe durch Dritte zu warten.

5. Automatisierung durch Smart Contracts

Smart Contracts sind selbst ausführende Verträge, die automatisch die nächsten Schritte einer Transaktion einleiten, sobald vorher festgelegte Bedingungen erfüllt sind. Dies erhöht die Effizienz und reduziert die Notwendigkeit für manuelle Eingriffe oder die Einbindung von Dritten, was Prozesse vereinfacht und beschleunigt.

Die verschiedenen Arten von Blockchains

Die verschiedenen Arten von Blockchains Blockchains lassen sich grob in vier Hauptkategorien unterteilen, je nach Anwendungsfall und Zugriffssteuerung: öffentliche (Public) Blockchains, private Blockchains, Konsortium-Blockchains und hybride Blockchains.

1. Öffentliche Blockchains

Öffentliche Blockchains sind für jeden zugänglich und vollkommen dezentralisiert. Jeder Teilnehmer im Netzwerk kann Transaktionen durchführen, verifizieren und neue Blöcke zur Blockchain hinzufügen. Bekannte Beispiele hierfür sind Bitcoin und Ethereum. Diese Netzwerke sind darauf ausgelegt, maximale Transparenz zu gewährleisten, was sie jedoch anfälliger für Netzwerküberlastung und hohe Transaktionskosten machen kann.

2. Private Blockchains

Private Blockchains sind nur für ausgewählte Teilnehmer zugänglich. Unternehmen nutzen oft private Blockchains, um intern sensible Daten zu verwalten. Die Kontrolle über die Blockchain liegt bei einer zentralen Organisation, die den Zugriff auf Daten steuert. Ein bekanntes Beispiel für eine private Blockchain ist Hyperledger von der Linux Foundation, das speziell für Unternehmen entwickelt wurde, um private, genehmigungspflichtige Netzwerke zu betreiben.

3. Konsortium-Blockchains

Konsortium-Blockchains kombinieren Aspekte öffentlicher und privater Blockchains. Sie werden von einer Gruppe von Organisationen gemeinsam verwaltet, wobei der Zugriff auf die Blockchain zwischen diesen Gruppen geteilt wird. Konsortium-Blockchains eignen sich besonders für Branchen, in denen mehrere Unternehmen zusammenarbeiten müssen, beispielsweise im Finanz- oder Gesundheitssektor. Ein Beispiel ist R3 Corda, das von Banken zur gemeinsamen Verwaltung von Finanztransaktionen verwendet wird.

4. Hybride Blockchains

Hybride Blockchains verbinden die Vorteile von öffentlichen und privaten Blockchains. Sie ermöglichen es, bestimmte Daten öffentlich zugänglich zu machen, während andere Informationen privat bleiben. Diese Flexibilität macht hybride Blockchains ideal für Anwendungen, die sowohl Transparenz als auch Datenschutz erfordern. Ein weiteres Beispiel für eine hybride Blockchain ist XinFin, die öffentliche und private Netzwerke kombiniert, um sowohl Unternehmen als auch Behörden bei der Verwaltung ihrer Prozesse zu unterstützen.

Anwendungsbeispiele der Blockchain-Technologie

Blockchain-Technologie hat das Potenzial, nahezu jede erdenkliche Branche und Industrie zu beeinflussen – entweder in absehbarer Zukunft oder bereits jetzt. Hier sind einige der wichtigsten Anwendungsfälle:

Geldtransfer & Grenzüberschreitende Zahlungen

Blockchain ermöglicht schnelle und kostengünstige internationale Überweisungen ohne die Notwendigkeit von Zwischenhändlern wie Banken.

Beispiel: Bitcoin: Die führende Kryptowährung für internationale Überweisungen

Datenverwaltung & Speicherung

Daten können sicher und dezentral auf einer Blockchain gespeichert werden, wodurch Manipulationen nahezu unmöglich werden.

Beispiel: Filecoin: Dezentralisierte Datenspeicherung

Gaming

Spieler können digitale Vermögenswerte und In-Game-Items als echte, handelbare Güter besitzen, die auf der Blockchain gespeichert sind.

Beispiel: Immutable X: Skalierbare Blockchain-Lösungen für Spiele

Digitalisierung von Patientenakten

Gesundheitsdaten können sicher und privat gespeichert werden, während gleichzeitig ein einfacher Zugang für autorisierte Personen gewährleistet wird.

Beispiel: Worldcoin: Zukunft der digitalen Identität und Gesundheit

Supply Chain Management (Logistik)

Jede Stufe einer Lieferkette kann transparent und nachvollziehbar gemacht werden, was die Effizienz erhöht und Betrug verringert.

Beispiel: VeChain: Blockchain für die Lieferkette

Dezentraler Börsenhandel (Trading)

Blockchain ermöglicht den Handel von Wertpapieren und anderen Vermögenswerten ohne die Notwendigkeit zentraler Börsen.

Beispiel: Uniswap: Dezentralisierte Handelsplattform

Tokenisierung (Immobilien, Aktien, Kunst/Sammlerstücke, Fonds, Bonds, etc.)

Physische Vermögenswerte können in digitale Token umgewandelt und gehandelt werden, was den Zugang zu Investitionen demokratisiert.

Beispiel: Ondo: Tokenisierung von Vermögenswerten / Aktionariat: Tokenisierung von Aktien

Smart Contracts

Automatisierte Verträge, die sich selbst ausführen, sobald bestimmte Bedingungen erfüllt sind, bieten Effizienz und Sicherheit.

Beispiel: Ethereum und seine Smart Contract Plattform

Schutz des geistigen Eigentums

Künstler und Schöpfer können ihre Werke auf der Blockchain registrieren, um ihre Urheberrechte zu schützen.

Beispiel: IGE/IPI: Blockchain und geistiges Eigentum

Erstellung digitaler Währungen wie z.B. Stable Coins

Digitale Währungen, die an reale Vermögenswerte gebunden sind, bieten Stabilität und Vertrauen.

Beispiel: Tether: Der bekannteste Stablecoin

Erhöhung der Transparenz bei der Wirtschaftsprüfung

Blockchain ermöglicht eine lückenlose Nachverfolgung von Finanztransaktionen, was die Prüfung erleichtert.

Beispiel: Deloitte: Blockchain als Game-Changer für die Wirtschaftsprüfung

Versicherungs-Dienstleistungen

Schäden können automatisch reguliert und ausgezahlt werden, ohne dass ein menschlicher Eingriff erforderlich ist.

Beispiel: Etherisc: Dezentrale Versicherungsplattform

e-Voting & Government

Blockchain kann bei Wahlen eingesetzt werden, um eine sichere und transparente Stimmabgabe zu gewährleisten.

Beispiel: Follow My Vote: Blockchain-basiertes Wahlsystem

Mehr über die inspirierenden Anwendungsfälle von Blockchain findest du in unserem Artikel 21 inspirierende Blockchain-Zitate mit Use Cases.

Fazit: Die Bedeutung der Blockchain für die Zukunft

Die Blockchain-Technologie hat das Potenzial, unsere Welt nachhaltig zu verändern. Was als Grundlage für Kryptowährungen wie Bitcoin begann, hat sich zu einer vielseitigen Infrastruktur entwickelt, die weit über den Finanzsektor hinausreicht. Mit ihrer Fähigkeit, Daten sicher, transparent und dezentral zu speichern, eröffnet die Blockchain neue Möglichkeiten für Innovationen in nahezu allen Branchen.

Dezentralisierung und Vertrauen als Kern der Blockchain

Einer der grössten Vorteile der Blockchain ist die Schaffung einer vertrauenswürdigen Umgebung, in der Transaktionen und Informationen sicher ausgetauscht werden können, ohne dass ein zentraler Vermittler erforderlich ist. Dies fördert nicht nur die Effizienz und reduziert Kosten, sondern ermöglicht es auch, Prozesse zu automatisieren und neue Geschäftsmodelle zu entwickeln.

Vielfältige Anwendungsfälle der Blockchain

Die Dezentralisierung, ein zentrales Element der Blockchain, stellt sicher, dass keine einzelne Partei die Kontrolle über das Netzwerk hat. Dies macht die Technologie widerstandsfähiger gegen Manipulationen und bietet eine höhere Sicherheit als traditionelle, zentralisierte Systeme. Gleichzeitig können Unternehmen und Einzelpersonen durch die Blockchain ihre Daten besser schützen und deren Integrität gewährleisten.

Die Anwendungsfälle für Blockchain sind vielfältig und reichen von Finanzdienstleistungen und Supply Chain Management bis hin zu digitalen Identitäten und der Verwaltung von geistigem Eigentum. Die Technologie ermöglicht es, bestehende Systeme zu optimieren und völlig neue Anwendungen zu entwickeln, die bisher undenkbar waren.

Vertrauen als zentrale Stärke der Blockchain

Doch die wahre Stärke der Blockchain liegt in ihrer Fähigkeit, Vertrauen zu schaffen. In einer zunehmend digitalen Welt, in der Vertrauen eine immer grössere Rolle spielt, bietet die Blockchain eine Lösung für viele der Herausforderungen, mit denen Unternehmen und Gesellschaften heute konfrontiert sind. Sie ermöglicht es, Transaktionen und Prozesse transparent, nachvollziehbar und unveränderbar zu gestalten, was sowohl für Unternehmen als auch für Verbraucher von entscheidender Bedeutung ist.

Insgesamt bietet die Blockchain-Technologie eine Grundlage für einen tiefgreifenden, positiven Wandel in der Art und Weise, wie wir Geschäfte tätigen, Daten verwalten und miteinander interagieren. Ihre Bedeutung wird in den kommenden Jahren weiter zunehmen, und sie wird eine zentrale Rolle in der digitalen Transformation spielen. Unternehmen und Organisationen, die diese Technologie frühzeitig adaptieren und nutzen, werden in der Lage sein, sich einen Wettbewerbsvorteil zu sichern und die Zukunft aktiv mitzugestalten.